Informatique - Sécurité technique

Fiches de synthèse produites avec ChatGPT (format .docx) et vidéos pédagogiques conçues avec NotebookLM (format .mp4), élaborées sur la base de supports de cours. (11/2025)

Sécurité Introduction

- FICHE 1 — Sécurisation des postes de travail, serveurs et terminaux mobiles

- FICHE 2 — Sécurité réseau : segmentation, WiFi sécurisé, VPN, pare-feu et supervision

- FICHE 3 — Authentification, gestion des accès et sécurité de l’identité

- FICHE 4 — Sécurité Cloud, virtualisation, sauvegardes et infrastructures

- FICHE 5 — Protection des données, chiffrement, anti-intrusion, détection et réponses avancées

outils...

Les principales attaques

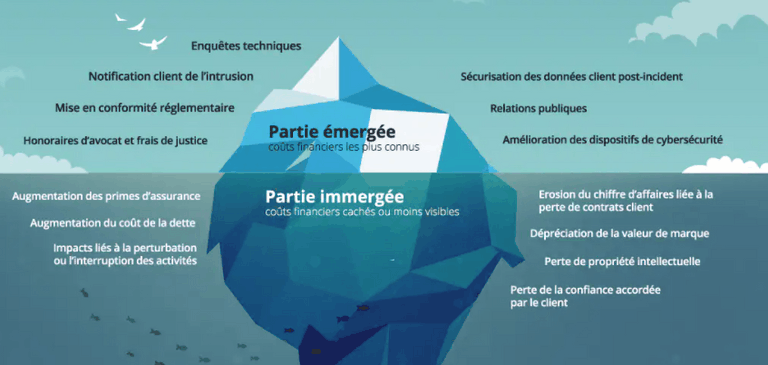

| Attaques | Coûts | Conseils et guides... |

|---|---|---|

| Qu'est-ce qu'une attaque DDoS ? | Que faire en cas d'attaque par déni de service (DDoS) ? | Qu'est ce que l'Anti-DDoS? |

| Attaques par Ransomwares | Le coût de reprise d'activité après attaque par ransomware flambe | ATTAQUES PAR RANÇONGICIELS |

| Attaques DNS | Une attaque DNS coûte en moyenne 840 000 € | |

| Attaque de l’Homme du milieu (MITM) | ||

| ATTAQUE PAR HAMEÇONNAGE (PHISHING) | Comment se protéger contre les attaques par hameçonnage | |

| Attaques de la supply chain | ||

| Qu'est ce que le Cheval de Troie ? | ||

| Virus informatiques et programmes malveillants | QU’EST-CE QU’UN STEALER? Les virus informatiques de type « stealer » sont spécialisés dans le vol d’identifiants (mots de passe d’applications, de VPN, …), de portefeuilles de cryptomonnaies, de cookies de session et autres données stockées notamment dans les navigateurs Internet. Une fois exfiltrées, ces données sont utilisées par les cybercriminels à des fins frauduleuses ou malveillantes |